IPSec-VPN中隧道模式和传输模式区别.docx

IPSec-VPN中隧道模式和传输模式区别.docx

《IPSec-VPN中隧道模式和传输模式区别.docx》由会员分享,可在线阅读,更多相关《IPSec-VPN中隧道模式和传输模式区别.docx(8页珍藏版)》请在第壹文秘上搜索。

1、IPSecVPN根本原理IPSeCVPM是目前VPN技术中点击率特别高的种技术,同时供应VPN和信息加密两项技木,这一期专栏就来介绍一下IPSIXVPN的原理.IPSeCVPN应用场戏IPSecVPN应用需求IPSecVPN的应用场景分为3种;1. Site-Io-Sile(站点到站点或者网关到网关):如对曲评论的3个机构分布在互联网的3个不同的地方,各运用一个商务领航网关相互建立VPN隧道,企业内网(假设干PC)之间的数据通过这些网关建立的IPSecl道实现平安互联.2. EndgEnd(端到端或者PC到PC):两个PC之间的通信由两个PC之间的IPSeC会话护,而不是网关。3. End-S

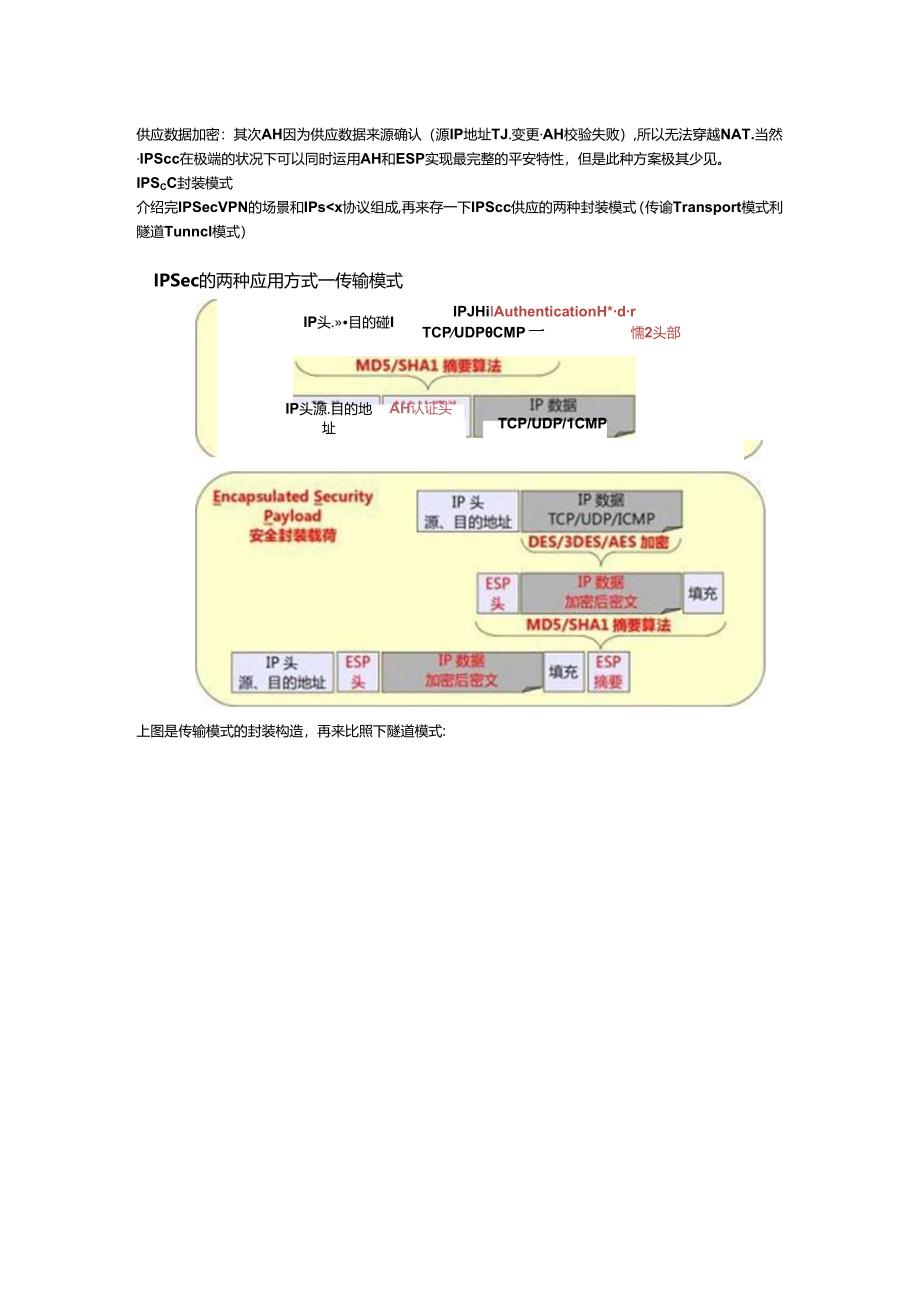

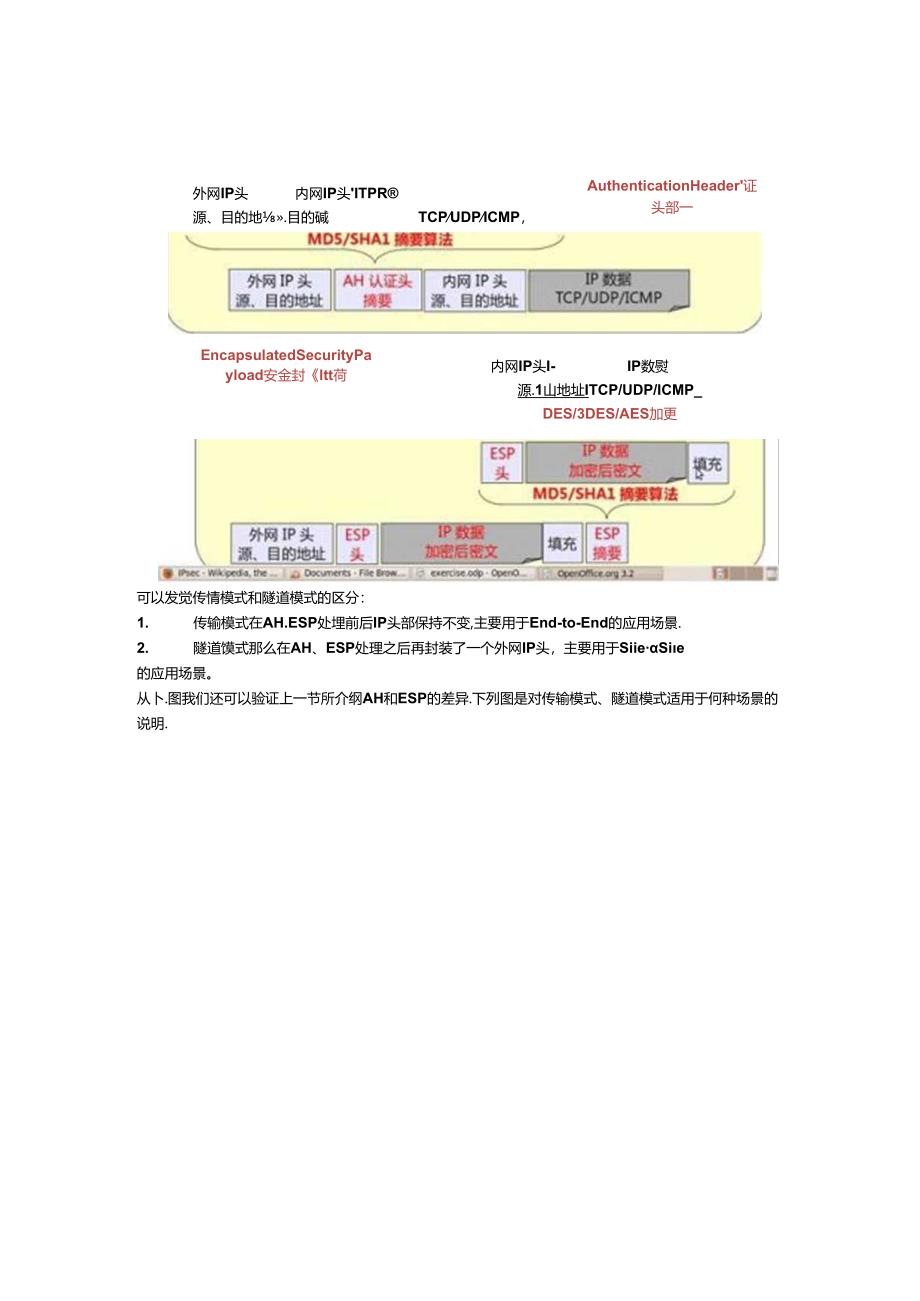

2、-Sitc(端到站点或者PC到网关):两个PC之间的通信由网关和异地PC之间的IPSCC进展爱护.VPN只是IPSeC的种应用方式,IPSec其实是IPSecurity的简称,它的目的是为IP供应海平安性特性,VPN刖么是在实现这种平安特性的方式下产生的解决方案。IPSc是个框架性架构,详细由两类协议如成:1. AH协议(AuthenticationHeader,运用较少):可以同时供应数据完整性确认、数据来源确认、防田放等平安特性;AH常用箱要算法(单向HaSh函数)MD5和SHAl实现该特性。2. ESP协议(EncapsulatedSecurityPayload.运用较广):可以同时供应

3、数据完整性确认、致他;加密、防重放等平安特性:ESP通常运用DES、3DES、AES等加密算法实现数据加密,运用MD5或SHAl来实现数据完整性。为何AH运用较少呢?因为AH无法供应数据加率,全部数据在传输时以明文传猿,而ESP供应数据加密:其次AH因为供应数据来源确认(源IP地址TJ.变更AH校验失败),所以无法穿越NAT.当然IPScc在极端的状况下可以同时运用AH和ESP实现最完整的平安特性,但是此种方案极其少见。IPSCC封装模式介绍完IPSecVPN的场景和IPsiK:IP/GRE/TCP/UDP普:6.24.1.2/32目的:2.17.1.2/323192.168.1.2目的10.

4、1.1.2源、目的他址都是私有地址,因为祐网路由问题.该数据包在互联网中坡丢弃3192.168.1.2目的10.1.1.2教设数里包成功穿越了互联网,因为目的地址是不是响应方网关2.17.12,所以峋应方并不进行解密,而是直接耨发给内网PC二一#响应方内网pc因为笈、有进行IPSeCM商,所以密文数据无去解变而破PC丢弃如卜.图所示,假如发起方内网PC发往响应方内网PC的流贵满意网关的爱好方匹配条件.发起方运用传给模式诳展封装:1. IPSeC会话建立在发起方、响应方两个网关之间。2. 由于运用传输模式,所以IP头部并不会有任何变更,IP说比川.是,目的地址是。3. 这个数据包发到互联网后,其

5、命运注定是杯具的为什么这么讲,就因为其目的地址是吗?这并不是根源.根源在于互联网并不会维护企业网络的路由,所以丢弃的可能性很大。4. 即使数据包没有在互联网中丢弃,并且幸运地抵达了响应方网关,那么我们希望响应方网关进展耨密工作吗?凭什么的确没什么好的凭据.数据包的目的地址是内刈PCffJ.所以干脆转发了事.5. 以杯具的是响应方内网PC收到数据包了,因为没有参加IPSeC会话的协商会议,没有对应的SA,这个数据包无法解玄,而被丢弃.我们利用这个反证法,奇妙地说明了在Sitc-to-Sitc状况下不能运用传输模式的缘由,并且提出了运用传给模式的充要条件:爱好流必需完全在发起方、响应方IP地址范用

- 配套讲稿:

如PPT文件的首页显示word图标,表示该PPT已包含配套word讲稿。双击word图标可打开word文档。

- 特殊限制:

部分文档作品中含有的国旗、国徽等图片,仅作为作品整体效果示例展示,禁止商用。设计者仅对作品中独创性部分享有著作权。

- 关 键 词:

- IPSec VPN 隧道 模式 传输 区别

第壹文秘所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

第壹文秘所有资源均是用户自行上传分享,仅供网友学习交流,未经上传用户书面授权,请勿作他用。

重点工作绩效评估自评表.docx

重点工作绩效评估自评表.docx

财务分析报告PPT.pptx

财务分析报告PPT.pptx